Wir zeigen übersichtlich und kompakt, was das IT-Sicherheitsgesetz für sogenannte “kritische Infrastrukturen” (KRITIS) bedeutet. Anhand der ISO 27001 legen wir praxisnah offen, wie die Planung und Umsetzung der geforderten IT-Standards aussehen kann.

Klicken sie sich ganz bequem durch die beiden Bereiche dieses Blogartikels:

- Was bedeutet das IT-Sicherheitsgesetz für kritische Infrastrukturen

- Umsetzung von Informationssicherheits-Managementsystemen (ISMS) am Beispiel der DIN ISO/IEC 27001:2015

Gut zu wissen: Fragen zur Umsetzung der ISO 27001 mit der Dokumentenlenkungssoftware roXtra beantworten wir Ihnen gerne. Kommen Sie einfach direkt auf uns zu.

1 IT-Sicherheitsgesetz für kritische Infrastrukturen (KRITIS)

Sichere IT-Infrastrukturen als Basis für unsere moderne Gesellschaft

Für eine Gesellschaft wie die unsrige, mit einem immer weiter voranschreitenden Trend zur Technologisierung und Digitalisierung, sind zuverlässige, sichere Infrastrukturen die wichtige Basis. Diese grundlegenden Infrastrukturen bilden Einrichtungen aus dem Gesundheitswesen wie Krankenhäuser, Apotheken oder Hersteller von lebenswichtigen Medizinprodukten. Auch die Wasser- und Energieversorgung genauso wie das Notfall- und Rettungswesen, die Informationstechnik und Telekommunikation gehören hier dazu. Letztlich alle Bereiche, auf welche die Menschen in unserer Gesellschaft in ihrer Grundversorgung angewiesen sind. Dabei sind selbstverständlich auch die Sektoren der Ernährung, des Transports und des Finanzwesens von Belang.

Aktueller Anlass für die Umsetzung erhöhter IT-Sicherheitsstandards

In Zeiten von digitalen Angriffen durch WannaCry & Co ist der Schutz dieser Infrastrukturen wichtiger denn je. Werden diese Strukturen angegriffen und lahmgelegt, so betrifft dies unzählige Menschen und zieht gegebenenfalls Folgen nach sich, die Versorgungsengpässe bis hin zu einer Gefahr für die Unversehrtheit von Leib und Leben bedeuten können. Daher liegt das Hauptaugenmerk auf der Vorsorge und entsprechenden Sicherheitsmaßnahmen, die von vorneherein ein höchstes Maß an Schutz gewährleisten sollen.

Verabschiedung des IT-Sicherheitsgesetzes im Juli 2015

2015 wurde zum Schutze eben dieser Infrastrukturen das IT-Sicherheitsgesetz verabschiedet. In diesem wird von der Regierung zum ersten Mal eine eindeutige Definition der sogenannten „kritischen Infrastrukturen“ (KRITIS) ausgegeben. Diese gesetzliche Definition erlaubt es, dass die entsprechenden Organisationen, die es zu schützen gilt, anhand von messbaren und nachvollziehbaren Kriterien bestimmt werden können.

Betreibt eine Organisation nach den Kriterien des IT-Sicherheitsgesetztes „kritische Infrastrukturen“, so gelten hierfür die gesetzlich festgelegten Regelungen. Dies muss nicht zwangsläufig eine gesamte Organisation oder Anlage betreffen, sondern kann sich auch nur auf Teile dieser beziehen.

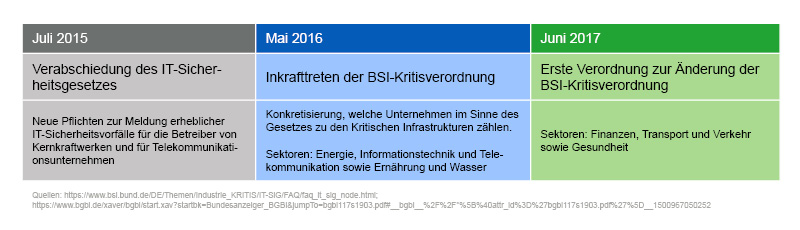

Timeline der Verordnungen für unterschiedliche Sektoren

Bis wann müssen die geforderten IT-Sicherheitsstandards umgesetzt sein?

Die festgelegten KRITIS-Betreiber haben ab Inkrafttreten der für sie relevanten Verordnung zwei Jahre Zeit, die IT-Sicherheitsstandards zu erfüllen.

Bei nicht einhalten dieser Vorgaben drohen entsprechende Bußgelder.

Was fordert das IT-Sicherheitsgesetz konkret?

- Betreiber kritischer Infrastrukturen sind dazu verpflichtet, ihre IT „nach dem Stand der Technik angemessen abzusichern“ (Quelle: BSI)

- Falls keine Spezialregeln gelten, ist diese Sicherheit mindestens alle zwei Jahre zu überprüfen

- Dem Bundesamt für Sicherheit und Informationstechnik (BSI) sind außerdem alle erheblichen Vorfälle im Bereich der IT-Sicherheit von den KRITIS-Betreibern zu melden

Die IT nach dem „Stand der Technik“ abzusichern, lässt für die Umsetzung einen gewissen Spielraum. Es werden keine konkreten technischen Anforderungen genannt. Was zum jetzigen oder einem zukünftigen Zeitpunkt „Stand der Technik“ ist, lässt sich beispielsweise durch Standards und Normen oder erfolgreiche und etablierte Vorbilder aus der Praxis definieren.

Hier kommen BSI-Standards für den „IT-Grundschutz“ und Normen wie die ISO 27001 ins Spiel.

2 Informationssicherheits-Managementsysteme (ISMS) am Beispiel der DIN ISO/IEC 27001:2015

Die DIN ISO/IEC 27001:2015 …

- … definiert die Anforderungen an ein ISMS unter Berücksichtigung von entsprechenden Risiken und den Prozessen innerhalb einer Organisation (prozessorientierter Ansatz)

- … umfasst die Einführung, Überwachung, Instandhaltung, Prüfung und Verbesserung des ISMS

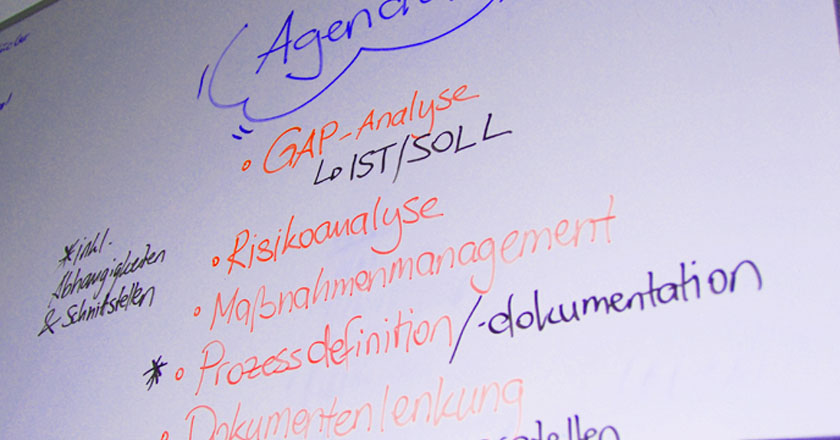

Bestandteile der praktischen Umsetzung eines ISMS nach ISO 27001 können sein:

- IST-/SOLL-Vergleich (GAP-Analyse)

- Risikoanalyse

- Planung notwendiger Maßnahmen

- Erhebung aller Prozesse im Anwendungsbereich (inkl. Schnittstellen und Abhängigkeiten)

- Prozessdokumentation

- Erstellung der Dokumentation (inkl. Prüf- und Freigabeworkflows)

Vorteile durch die Umsetzung eines ISMS nach ISO 27001

Natürlich bedeutet die Erfüllung der vorgegebenen IT-Standards für KRITIS-Betreiber auf der einen Seite einen entsprechenden Aufwand. Auf der anderen Seite ergeben sich aber auch Chancen und Vorteile für Ihre Organisation:

- Sie erhöhen Ihren Schutz gegen Cyber-Attacken

Die Überprüfung der IT-Sicherheitsstandards ist für KRITIS-Betreiber alle zwei Jahre Pflicht. Durch die Zertifizierung nach ISO 27001 kommen Sie dieser Anforderung automatisch nach. Durch eine kontinuierliche Verbesserung erhöhen Sie die Wirksamkeit Ihres ISMS und können Cyber-Attacken besser Widerstand leisten.

- Ressourcenschonendere Strukturen durch ein ISMS können langfristig Kosten senken

Die Kosten für die Einführung eine ISMS und ggf. für die Zertifizierung nach ISO 27001 sind Fakt. Wie aber sieht es langfristig aus? Mit einer fundierten IST-Analyse werden häufig auch bestehende Strukturen hinterfragt, neu geordnet und optimiert. Durch die Umsetzung risikoorientierter IT-Sicherheitsmaßnahmen können nicht selten zukünftig Ressourcen effizienter eingesetzt und Kosten gesenkt werden.

- Sie schaffen Vertrauen bei Ihren Kunden und Partnern

Mittlerweile sind Verbraucher und Geschäftspartner für die Bereiche „Compliance“, „Datenschutz“ und „IT-Sicherheit“ sensibilisiert. Mit einer Zertifizierung können Sie Ihre Position am Markt stärken und Beziehen zu diesen Themen klar Stellung.

- Mit einem ISMS können Sie kommende regulative Anforderungen leichter erfüllen

Mit einem ISMS nach den aktuellen Anforderungen können Sie auch Regularien aus anderen Bereichen leichter nachkommen. Die Erfüllung von IT-Standards ist bspw. mit dem Datenschutzrecht eng vergesellschaftet. Hier wird für 2018 eine neue Datenschutzverordnung erwartet.

Kleine Checkliste auf dem Weg zur Zertifizierung nach ISO 27001

(Diese Liste erhebt keinen Anspruch auf Vollständigkeit)

Ο Liegt ein Projektplan mit realistischen (zeitlichen) Zielen und Meilensteinen vor?

Unterschätzen Sie nicht, dass die Einführung und ggf. anschließende Zertifizierung Zeit und eine klare Vorgehensweise benötigt. Setzen Sie einen Stein auf den anderen und überfordern Sie Ihre Organisation nicht. Welche Meilensteine können definiert werden? Wer ist für welchen Bereich/welche Prozesse zuständig? Wie kann regelmäßig der aktuelle Stand überprüft werden? Beachten Sie, dass nicht nur die Dokumentation lückenlos erstellt werden sollte, sondern es auch Zeit benötigt, das neue ISMS in der Organisation und im Arbeitsalltag zu etablieren.

Ο Ist der ISMS-Anwendungsbereich klar definiert?

Legen Sie genau fest, welche Informationen sie zu schützen gedenken. Arbeiten Mitarbeiter beispielsweise von Zuhause und nehmen ihr Notebook aus dem Büro mit, so sollten sie das in Ihren Anwendungsbereich entsprechend miteinbeziehen. Ausschließen können und sollten Sie nur Anwendungsbereiche, zu denen sich weder Risiken noch Anforderungen aus der Norm ergeben.

Um einen ISMS-Anwendungsbereich klar und sinnvoll festzulegen, sollten Sie sich auch mit den Schnittstellen und Abhängigkeiten zu angrenzenden Strukturen befassen.

Ο Gibt es Überschneidungen mit bereits bestehenden Dokumentationen?

Nutzen Sie Synergien, die sich ggf. aus sich überschneidenden Anforderungen aus anderen Normen oder einer bestehenden Risikoanalyse ergeben. Vielleicht sind Teile der Dokumentation bereits vorhanden oder es können einzelne Bereiche übergreifend umgesetzt werden?

Ο Ist das Management mit an Bord?

Aus Festlegungen auf Managementebene, die bspw. in der Sicherheitsleitlinie festgehalten werden, fordert die Norm eine Ableitung von operativen Maßnahmen. Das Management trägt dafür Sorge, dass dies lückenlos geschieht. Unterschätzen Sie nicht die Vorbildfunktion der Managementmitglieder, wenn es darum geht, die Werte des ISMS zu leben.

Ο Ist ein Tool für die Dokumentenlenkung vorhanden?

Das ISMS hat zum Ziel, IT-Sicherheitsrisiken zu identifizieren und zu minimieren. Daraus ergibt sich auch, dass das ISMS selbst eine möglichst minimale Fehleranfälligkeit aufweisen und jeder Mitarbeiter zu jedem Zeitpunkt auf die aktuellste Version der Dokumentation zugreifen können sollte.

Softwarelösungen für die Dokumentenlenkung wie bspw. roXtra können Ihr ISMS nach ISO 27001 normgerecht abbilden und sorgen für einen korrekten Informationsfluss.

Ο Ist jeder Mitarbeiter ausreichend informiert und für das Thema sensibilisiert?

Spätestens beim Audit wird neben der Dokumentation des ISMS überprüft, ob die IT-Standards im Alltag von den Mitarbeitern gelebt werden. Hierzu ist eine klare Kommunikation bspw. der Werte aus der Sicherheitsleitlinie wichtig. Auch regelmäßige Schulungen und Unterweisungen unterstützen Sie hierbei, optimaler Weise direkt über Ihr digitales ISMS mit Hilfe einer Dokumentenlenkungssoftware.

Ο Sind interne Audits geplant?

Interne Audits bereiten Sie auf das externe Audit vor. Nutzen Sie die Chance, noch vorhandene Schwachstellen zu identifizieren und zu beheben. Realisieren können Sie dies durch eine konsequente Überwachung und Begleitung der Maßnahmen, die sich aus den internen Audits ergeben.

Gut zu wissen: Eine Zertifizerung nach ISO 27001 kann auch auf Basis von „IT-Grundschutz“ durch den BSI erfolgen.

Die ISO 27001 ist einfach und normgerecht mit der Softwarelösung roXtra umsetzbar. Wir beantworten Ihnen gerne Ihre Fragen und freuen uns über Ihre Kontaktaufnahme >>>